A gestão do risco de segurança da informação e cibersegurança é fundamental para as organizações e empresas nos tempos atuais. A sua relevância para a operacionalização de um sistema de gestão de segurança da informação ou de uma "framework de governance", gestão e operação de segurança da informação e cibersegurança, é fundamental.

José Carlos Lourenço Martins

PhD em TSI, gestor de R&D e Inovação da empresa Palconsulting, consultor de segurança da informação, cibersegurança e risco, e professor universitário

Pensamento baseado em risco, uma necessidade

O pensamento baseado em risco deve ser um postulado para a gestão e é fundamental para as organizações – no âmbito da adoção de um sistema de gestão da qualidade, no planeamento e execução de projetos, na proteção de dados pessoais – e tem enorme relevância no âmbito da gestão de segurança da informação e da cibersegurança.

A gestão do risco é nuclear para assegurar uma eficiente gestão de segurança da informação e cibersegurança. Definindo-se esta como: planear, organizar, dirigir e controlar as atividades necessárias para assegurar a confidencialidade, a integridade e disponibilidade (CID) da informação e dos ativos que a armazenam, processam e transmitem (tecnologias e sistemas de informação).

Para isso, as organizações devem utilizar controlos de vários tipos ("governance" e gestão, físicos, humanos e tecnológicos), com diferentes objetivos (prevenir, detetar e identificar, deter ou desviar, responder e recuperar) e princípios de segurança (defesa em profundidade, necessidade de conhecer e mínimo privilégio, simplicidade).

Neste âmbito, considera-se o risco de segurança da informação como a probabilidade/possibilidade de uma ameaça/método de ataque ocorrer, explorar uma ou mais vulnerabilidades de um ativo de uma organização e o impacto negativo que lhe causará. Quer nas propriedades de segurança da informação (CID), quer no negócio (ex.: perdas financeiras, danos na imagem e reputacionais).

A necessidade de identificar, analisar, avaliar e tratar este tipo de risco é fundamental perante a:

• Realidade dos ciberataques atuais e do seu elevado impacto nas organizações. Cujos ataques se centram nos principais ativos/componentes dos sistemas de informação, como demonstra o mais recente em Portugal, o do Hospital Central do Funchal – Dr. Nélio Mendonça, entre outros;

• Obrigatoriedade de cumprir com legislação nacional e europeia (ex. Decreto-Lei n.º 65/2021; Diretiva NIS 2/2022 da União Europeia);

• Automatização cada vez maior dos processos de negócio, o seu suporte em tecnologias e sistemas de informação e a realidade da cloud;

• Introdução nas organizações de tecnologias emergentes (ex.: sistemas de aprendizagem automatizada), cujos efeitos ainda não são totalmente claros em termos de segurança da informação e cibersegurança.

Quais as soluções que podem ser adotadas pelas organizações?

Para abordar a gestão do risco de segurança da informação e cibersegurança nas organizações existem várias abordagens, normas, boas práticas, frameworks, modelos e metodologias, que as organizações podem utilizar, como sejam a título exemplificativo: ISO 31000; ISO 31010; ISO/IEC 27005; NIST 800-30; Octave Forte; EBIOS; CRAMM; FAIR; CORAS; COBIT 5 for Risk; LAVA; DREAD; ENISA (recomendações); IT Security Risks; (xvi) e MAGERIT.

Esta temática, no caso português, é tratada e descrita no "guia para a gestão dos riscos em matérias de segurança da informação e cibersegurança" do Centro Nacional de Cibersegurança.

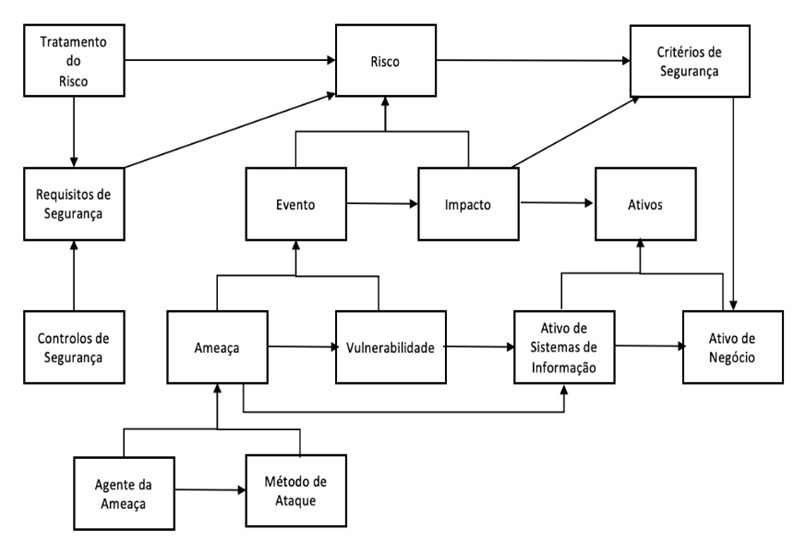

Nestas abordagens, as principais variáveis a considerar estão identificadas no modelo representado na Figura 1 (Mayer, 2009), que são definidas, embora com ligeiras diferenças e nem sempre coincidentes nas abordagens anteriormente referenciadas, especialmente na norma internacional ISO 31000 e ISO/IEC 27005.

Modelo de Gestão dos Riscos de Segurança dos Sistemas de Informação. Fonte: adaptado de Mayer (2009, p. 105)

A seleção de uma metodologia ou abordagem de gestão do risco de segurança de informação e cibersegurança por uma organização é uma decisão estratégica. Como tal, deve basear-se em critérios claramente definidos, como, por exemplo: os recursos que são necessários para a sua aplicação; a necessidade de recolha de informação; o custo associado à sua aplicação; o tempo necessário para a preparação e execução; a simplicidade da sua aplicação.

Quais as principais atividades a executar no âmbito da gestão do risco?

Nas abordagens de gestão do risco anteriormente referenciadas, estão identificadas e descritas as principais atividades, das quais se salientam e devem ser preocupação das organizações: a identificação dos riscos; a análise; a avaliação; e o seu tratamento (mitigar, aceitar, transferir ou evitar).

Outras atividades complementares são também importantes, pois contribuem para a eficiência da operação e a integração deste processo no negócio, das quais se salientam a: monitorização; auditoria; revisão; comunicação; e o reportar dos riscos de segurança da informação e cibersegurança.

Daqui se deduz que a dificuldade da implementação de um processo de gestão do risco, certamente, não se deve à inexistência de referenciais de suporte e modelos teóricos, mas sim no assegurar a conceção de um processo que responda realisticamente ao: que fazer, porque fazer e como fazer? E que esteja ligado ao negócio.

Quais devem ser as principais preocupações e orientações para a conceção de um processo de gestão do risco de segurança da informação e cibersegurança?

Existem à partida aspetos nucleares a ter em consideração na conceção, implementação e operação da gestão do risco de segurança da informação e cibersegurança em organizações. A referência a alguns dos principais no Quadro 1 é sustentada em experiência profissional e nas lições aprendidas em projetos de conceção, implementação e operação de sistemas ou de "frameworks de governance" e gestão de segurança da informação.

Partilha-se uma lista parcial (Quadro 1), que pretende contribuir para a conceção, implementação e operação de um processo de gestão do risco de segurança da informação e cibersegurança numa organização.

1. Conhecer a organização (o "terreno onde o combate se vai desenrolar", os ativos/alvos, especialmente os críticos e as suas vulnerabilidades), o seu nível de maturidade de segurança (controlos implementados – "as is") e o adversário (vetores e ameaças/métodos de ataque).

2. Escolher a abordagem/metodologia de gestão do risco de segurança da informação e cibersegurança, que melhor se adequa à realidade da organização e à sua cultura.

3. Integrar a abordagem/metodologia selecionada com a entreprise risk management e considerar as políticas de segurança da informação e de gestão do risco da organização.

4. Identificar e definir os critérios de gestão do risco (ex.: "appetite e tolerance") e assegurar o seu conhecimento por todos os colaboradores, essencialmente pelos donos do risco e o apoio da gestão (ex.: conselho diretivo).

5. Definir a estrutura organizacional para realizar a gestão do risco, que deve estar alinhada e integrada com o sistema de gestão de segurança da informação e a cibersegurança (se este existir!) e definir as funções e responsabilidades que lhe estão associadas (ex.: chief risk officer, chief information security officer, risk owner).

6. Realizar a conceção do processo/procedimento(s) de gestão do risco e definir/descrever as principais atividades/tarefas a executar (a sua sequência, as entradas, as saídas, o controlo e os recursos necessários).

7. Conceber o modelo de registo dos riscos, tendo em consideração os requisitos de segurança da informação e cibersegurança da Organização (ex.: os associados a normas técnicas a cumprir, os legais e regulamentares, os das partes interessadas), e ainda assegurar a automatização da sua gestão e segurança.

8. Conceber e definir os key performance indicators do processo e os key risk indicators ("flags" de alerta), que devem ser permanentemente monitorizados/auditados, revistos e ajustados à dinâmica da organização e ao meio envolvente (ex.: surgir de novas ameaças, a utilização de tecnologias emergentes).

9. Definir os descritores associados às principais variáveis do processo de gestão do risco (ex.: probabilidade de a ameaça ocorrer, escala de impacto, níveis do risco inerente e residual).

10. Definir a priori taxonomias de ameaças/métodos de ataque, tendo em consideração os principais vetores de ataque de um adversário (organizacional, físico, humano e o tecnológico, com os seus vários "layers") e aplicar, se necessário, técnicas de cenarização (ex.: modelação de métodos de ataque).

11. Identificar e selecionar os referenciais de controlos de segurança da informação e cibersegurança para mitigação dos riscos (ex.: ISO/IEC 27001, NIST 800-53). Não esquecer de analisar os controlos já existentes ("as is") e o seu nível de maturidade.

12. Desenvolver uma matriz de apoio à tomada de decisão para ajudar a selecionar a estratégia de tratamento do risco, que deve considerar no mínimo os seguintes vetores: o nível do risco; o esforço, o custo e a complexidade de implementação da estratégia; e os critérios de gestão do risco.

13. Integrar o processo de gestão do risco, com outros processos>, que são fundamentais para a segurança da informação e cibersegurança, como sejam os de: "threat intelligence", gestão de incidentes e o de lições aprendidas (exemplos óbvios).

14. Assegurar um método sistemático e racional para a sua aplicação na organização (ex.: através da execução de um conjunto de entrevistas, preenchimento de questionários automatizados, realização de "focus group" ou de painéis de especialistas).

15. Planear e executar ações de formação, sensibilização e treino para os colaboradores, no âmbito do risco da segurança da informação e cibersegurança.

16. Definir as ações de administração e de segurança na utilização da ferramenta de gestão dos riscos, que é utilizada pela organização, tendo em consideração os princípios da necessidade de conhecer, do mínimo privilégio e a segregação de funções.

17. Consultar e informar sempre que necessário as entidades referenciadas na matriz RACI ("Responsible, Accountable, Consultant, Informed") do processo de gestão do risco, assegurando uma ligação estreita com o CISO da organização ("o estratega" da segurança da informação e cibersegurança) e com o encarregado de proteção de dados (para os dados pessoais, subconjunto da informação da organização).

18. Monitorizar, auditar e rever o processo de modo a assegurar: a melhoria contínua; e a resposta em tempo útil.

Os itens anteriormente descritos no Quadro 1 não são exaustivos, mas apenas procuram sensibilizar para a dificuldade e complexidade da conceção, implementação e operação deste processo, que considero como o "kernel" de um sistema de gestão de segurança da informação e cibersegurança.

É ainda relevante, o conhecimento e a correta utilização de técnicas de apreciação do risco (ISO 31010, 2016) pela organização, com as quais se procura responder às seguintes questões fundamentais:

• O que pode acontecer e porquê? – Ex.: ocorrer um método de ataque para explorar vulnerabilidades de um ativo;

• Quais são as consequências? – Ex.: impacto negativo reputacional ou financeiro;

• Qual a probabilidade da sua ocorrência futura? – Ex.: análise de cenários;

• E que fatores podem mitigar as consequências do risco ou reduzir a sua probabilidade de ocorrência? – Ex.: decidir por uma estratégia de tratamento e, caso se opte pela mitigação dos riscos, que controlos devem ser implementados e o seu nível de maturidade.

A utilização correta das técnicas de apreciação do risco permitirá aos decisores e/ou donos do risco uma melhor compreensão dos eventos que possam causar os riscos e seu impacto na organização e no negócio. Possibilita ainda na fase de avaliação, a ordenação dos riscos, de modo a estabelecer prioridades de tratamento, com a consequente seleção das estratégias de tratamento e a medição da sua eficiência.

E o problema está resolvido?

As recomendações anteriores são fundamentais, mas existem outros aspetos, que também devem ser tidos em consideração na gestão do risco de segurança da informação numa organização, que não são abordados neste artigo, eventualmente num próximo, e que são:

• O cálculo do risco residual, a partir do inerente e tendo em consideração os controlos de segurança em operação ("as is") e o seu nível de maturidade;

• A estimativa de riscos para os efeitos em cascata nos ativos críticos para o negócio;

• A integração com outros processos de um sistema de gestão de segurança da informação e cibersegurança (ex. gestão de incidentes, "threat intelligence");

• A importância da perceção e dos erros de raciocínio na gestão do risco;

• A interligação com a continuidade de negócio e recuperação de desastres, principalmente na fase da elaboração do "business impact analysis";

• E a modelação/cenarização de ataques, como contributo para a identificação de riscos atípicos ("pensar fora da caixa").

É necessário não esquecer que, na essência, a gestão do risco de segurança da informação e cibersegurança é centrada na tomada de decisão em ambiente de incerteza, em que não se conhecem e nem se conhecerão todos os possíveis cenários, e focada no negócio. Centra-se em planear/decidir o que fazer para resolver um possível problema, que possa ocorrer, num determinado contexto, com tempo de resposta limitado e com os recursos humanos/financeiros, que estão disponíveis pela organização.

A verdade é que, mesmo implementado um processo de gestão do risco de segurança da informação e cibersegurança na organização, o "Cisne Negro" espreita a cada momento, ou seja, um acontecimento atípico e inesperado, fora das expetativas normais e que terá um enorme impacto na organização (Taleb, 2016).

Logo, mais importante que focar na probabilidade/possibilidade de um evento específico ocorrer e que não controlamos (ex.: método de ataque/ameaça), a organização deve focar-se no seu impacto no negócio, i.e., nos seus produtos e/ou serviços e assegurar uma resposta planeada atempadamente, realista, operacionalizada e treinada.

Este conteúdo foi produzido integralmente por José Carlos Lourenço Martins, da Palconsulting

Este artigo baseia-se e reescreve parte do Capítulo VII do livro do autor (Martins, 2021).

Um agradecimento especial a: Carina Adriano, Fátima Canedo e Rui Spínola, que, no âmbito de um projeto de Segurança da Informação e Cibersegurança, questionam de forma construtiva as minhas certezas. Um agradecimento aos meus colegas e amigos: Paulo Alvarez, Rui Coelho, João Hormigo, Luís Palha, Alberto Caria, António Galindro, Jorge Custódio, Carlos Alexandre, Agostinho Valente e José Dias.

Referências Bibliográficas: ISO 31010 (2016). Gestão do Risco – Técnicas de Apreciação do risco, Norma Portuguesa NP EN 31010: 2016, Instituto Português da Qualidade. Martins (2021). "Gestão de Segurança da Informação e Cibersegurança nas Organizações - Sistema e Método", Silabas & Desafios. Mayer, Nicolas (2009). Model-based Management of Information System Security Risk, University of Namur (Tese de Doutoramento não Publicada). Taleb, Nassim (2016). "O Cisne Negro", 8ª Edição, Publicações D. Quixote.